W styczniu 2010 roku wielu właścicieli domów w San Antonio w Teksasie stało zdumionych przed zamkniętymi bramami garażowymi. Chcieli pojechać do pracy lub zrobić zakupy spożywcze, ale zepsuły się mechanizmy otwierania drzwi garażowych. Nieważne, ile razy naciskano przyciski, bramy ani drgnęły.

Problem dotyczył przede wszystkim mieszkańców zachodniej części miasta, w okolicach Military Drive i autostrady międzystanowej 410.

W Stanach Zjednoczonych, kraju ludzi którzy nie funkcjonują bez samochodów, tajemniczy problem bram garażowych szybko stał się przedmiotem zainteresowania polityków. Ostatecznie władze miejskie rozwiązały zagadkę. Wina za ten błąd leży po stronie wywiadu zagranicznego Stanów Zjednoczonych, Agencji Bezpieczeństwa Narodowego (NSA), która ma biura w San Antonio.

Urzędnicy agencji byli zmuszeni przyznać, że jedna z anten radiowych NSA nadawała na tej samej częstotliwości, co urządzenia do otwierania bram garażowych. Zakłopotani urzędnicy agencji wywiadowczej obiecali rozwiązać problem tak szybko, jak to możliwe, i wkrótce bramy znów zaczęły się otwierać.

To dzięki problemom z otwieraniem drzwi garażowych mieszkańcy teksasu dowiedzieli się, jak daleko praca NSA wkroczyła w ich codzienne życie. W 2005 roku agencja przejęła dawną fabrykę chipów komputerowych Sony w zachodniej części miasta. Wewnątrz tego ogromnego kompleksu rozpoczęto budowę biur. Przejęcie dawnej fabryki chipów w Sony Place było częścią masowej ekspansji, którą agencja rozpoczęła po wydarzeniach z 11 września 2001 roku.

Cyber jednostka specjalna

Od tego czasu w jednym z dwóch głównych budynków byłego zakładu mieści się wyrafinowana jednostka NSA, która odniosła największe korzyści z tej rozbudowy i rozwijała się najszybciej w ostatnich latach – Tailored Access Operations (TAO), co można spróbować przetłumaczyć na język polski jako: Biuro ds. Operacji Dostępu Dopasowanego.

To najważniejsza jednostka operacyjna NSA – coś w rodzaju oddziału cyber oddziału specjalnego, który można wezwać, gdy normalny dostęp do celu zostanie zablokowany.

Według wewnętrznych dokumentów NSA, cyfrowi komandosi dyżurujący na wezwanie biorą udział w wielu wrażliwych operacjach prowadzonych przez amerykańskie agencje wywiadowcze. Obszar działania TAO obejmuje zwalczanie terroryzmu, ataki cybernetyczne i tradycyjne szpiegostwo.

Dokumenty ujawniają, jak zróżnicowane stały się narzędzia, którymi dysponuje TAO, a także w jaki sposób wykorzystuje ono techniczne słabości branży IT, od Microsoftu po Cisco i Huawei, do przeprowadzania dyskretnych i skutecznych ataków.

Jednostka ta jest „cudownym dzieckiem wywiadu Stanów Zjednoczonych” – mówi Matthew Aid, historyk specjalizujący się w historii NSA. „Zdobywanie tego, czego nie da się osiągnąć” – tak opisuje swoje obowiązki NSA. „Nie liczy się ilość wyprodukowanego materiału wywiadowczego, ale jego jakość” – napisała jedna z byłych szefowych TAO, opisując w dokumencie swoją pracę.

Jest to cytat z wypowiedzi byłego szefa jednostki, który stwierdził, że TAO wniosło „jedne z najbardziej znaczących informacji wywiadowczych, jakie kiedykolwiek widział nasz kraj”. Jednostka, jak mówi dalej, ma „dostęp do naszych najtrudniejszych celów”.

Jednostka zrodzona z Internetu

Definiując wówczas przyszłość swojej jednostki, napisała, że TAO „musi nadal się rozwijać i położyć podwaliny pod zintegrowane operacje w sieciach komputerowych” oraz że musi „wspierać ataki na sieci komputerowe jako integralną część operacji wojskowych”. Pisała, że aby odnieść sukces, TAO musiałoby uzyskać „wszechobecny, stały dostęp do globalnej sieci internetowej”.

Wewnętrzny opis obowiązków TAO jasno pokazuje, że agresywne ataki stanowią wyraźną część zadań jednostki. Innymi słowy, hakerzy NSA otrzymali mandat rządowy na swoją pracę. W połowie ostatniej dekady jednostce specjalnej udało się uzyskać dostęp do 258 celów w 89 krajach – prawie na całym świecie. W 2010 roku przeprowadziła 279 operacji na całym świecie.

Rzeczywiście, specjaliści TAO uzyskali bezpośredni dostęp do chronionych sieci demokratycznie wybranych przywódców krajów, takich jak prezydent Meksyku. Infiltrowali sieci europejskich firm telekomunikacyjnych, uzyskując dostęp do wiadomości e-mail wysyłanych przez serwery e-mail BES firmy Blackberry, które do tej pory uważano za bezpiecznie zaszyfrowane oraz je czytali. Osiągnięcie tego ostatniego celu wymagało „ciągłej operacji TAO” – stwierdza jeden z dokumentów.

Jednostka TAO narodziła się z Internetu – powstała w 1997 r., kiedy nawet 2 procent światowej populacji nie miało dostępu do Internetu i nikt jeszcze nie myślał o Facebooku, YouTube czy Twitterze. Od chwili, gdy pierwsi pracownicy TAO przenieśli się do biur w siedzibie NSA w Fort Meade w stanie Maryland, jednostka mieściła się w oddzielnym skrzydle, oddzielonym od reszty agencji.

Ich zadanie było od początku jasne – pracować przez całą dobę, aby znaleźć sposoby włamania się do globalnego ruchu internetowego.

Rekrutacja pasjonatów

Aby to zrobić, NSA potrzebowała nowego rodzaju pracownika. Pracownicy TAO upoważnieni do dostępu do specjalnego, bezpiecznego piętra, na którym znajduje się jednostka, są w większości znacznie młodsi od przeciętnego pracownika NSA. Ich zadaniem jest włamywanie się, manipulowanie i wykorzystywanie sieci komputerowych, co czyni z nich hakerów i urzędników państwowych w jednym. Wielu przypomina pasjonatów i też odgrywa tę rolę.

Rzeczywiście, to właśnie z tych kręgów NSA rekrutuje nowych pracowników do swojej jednostki Tailored Access Operations. W ostatnich latach dyrektor NSA kilkakrotnie występował na głównych konferencjach hakerów w Stanach Zjednoczonych. Czasami szef NSA nosi mundur wojskowy, ale czasami zakłada nawet dżinsy i T-shirt, próbując zdobyć zaufanie w oczach nowego pokolenia pracowników.

Wydaje się, że strategia rekrutacyjna przyniosła rezultaty. Z pewnością niewiele, jeśli w ogóle jakiekolwiek inne działy w agencji rozwijają się tak szybko jak TAO. Obecnie jednostki TAO znajdują się w Wahiawa na Hawajach, Fort Gordon oraz w placówce NSA w bazie sił powietrznych Buckley niedaleko Denver w Kolorado, w swojej siedzibie w Fort Meade i oczywiście w San Antonio.

Jeden szlak prowadzi także do Niemiec. Według dokumentu z 2010 roku, który zawiera listę „głównych łączników TAO” w kraju i za granicą, a także nazwiska, adresy e-mail i numery ich „bezpiecznych telefonów”, biuro łącznikowe znajduje się w pobliżu Frankfurtu, gdzie mieści się Europejskie Centrum Operacji Bezpieczeństwa (ESOC). Obok znajduje się ośrodek wojskowy USA na przedmieściach Griesheim w Darmstadt.

Jednak to rozwój oddziału jednostki w Teksasie był wyjątkowo imponujący. Z dokumentów tych wynika, że w 2008 roku Texas Cryptologic Center zatrudniało mniej niż 60 specjalistów TAO. Do 2015 roku liczba ta ma wzrosnąć do 270 pracowników. Ponadto w dziale „Requirements & Targeting” zatrudnionych jest kolejnych 85 specjalistów (w porównaniu z 13 specjalistami w 2008 r.).

Liczba twórców oprogramowania wzrosła z trzech w 2008 r. do 38 w 2015 r. Biuro w San Antonio obsługuje ataki na cele na Bliskim Wschodzie, na Kubie, w Wenezueli i Kolumbii, nie wspominając o Meksyku, oddalonym zaledwie o 200 kilometrów, gdzie tamtejszy rząd wpadł w celownik NSA.

Celownik na Meksyk

Meksykańskie Biuro Bezpieczeństwa Publicznego, które na początku 2013 r. zostało włączone do nowej Komisji Bezpieczeństwa Narodowego, odpowiadało wówczas za policję w kraju, przeciwdziałanie terroryzmowi, system więziennictwa i policję graniczną. Większość z prawie 20 000 pracowników agencji pracowała w jej siedzibie przy Avenida Constituyentes, ważnej arterii komunikacyjnej miasta Meksyk.

Duża część meksykańskich organów bezpieczeństwa działająca pod auspicjami Biura Bezpieczeństwa Publicznego jest nadzorowana z tamtejszych biur, co czyni Avenida Constituyentes punktem kompleksowej obsługi dla każdego, kto chce dowiedzieć się więcej o aparacie bezpieczeństwa w kraju.

Operacja WHITETAMALE

Jak stwierdza jeden z dokumentów, Departament Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych i agencje wywiadowcze Stanów Zjednoczonych muszą wiedzieć wszystko na temat handlu narkotykami, handlu ludźmi i bezpieczeństwa na granicy amerykańsko-meksykańskiej. Jak stwierdza dokument, Biuro Bezpieczeństwa Publicznego stanowi potencjalną „kopalnię złota” dla szpiegów NSA.

Pracownicy TAO jako swoje cele wybrali administratorów systemów i inżynierów telekomunikacyjnych z meksykańskiej agencji, rozpoczynając w ten sposób operację nazwaną przez jednostkę Operacją WHITETAMALE.

Pracownicy biura selekcji celów NSA, które w 2002 r., (zanim została kanclerzem) miało na celowniku także Angelę Merkel, przesłali TAO listę urzędników Biura Bezpieczeństwa Publicznego Meksyku, które ich zdaniem mogły stanowić interesujące źródła danych. Pierwszym krokiem TAO było włamanie się na konta e-mail urzędników, co było stosunkowo prostym zadaniem. Następnie zinfiltrowali całą sieć i rozpoczęli przechwytywanie danych.

Wkrótce szpiedzy NSA mieli wiedzę o serwerach agencji, w tym o adresach IP, komputerach używanych do ruchu e-mailowego i indywidualnych adresach różnych pracowników. Uzyskali także schematy struktur agencji ochrony, w tym monitoringu wizyjnego. Wygląda na to, że operacja trwała latami, aż w październiku SPIEGEL po raz pierwszy napisał o niej.

Technicznym terminem określającym tego rodzaju działalność jest „eksploatacja sieci komputerowej” (CNE). Jak wynika z wewnętrznej prezentacji NSA, celem jest tu „unieszkodliwienie urządzeń końcowych”.

W dalszej części prezentacji wymieniono prawie wszystkie typy urządzeń obsługujących nasze cyfrowe życie – „serwery, stacje robocze, zapory ogniowe, routery, telefony komórkowe, przełączniki telefoniczne, systemy SCADA itp.”. SCADA to przemysłowe systemy sterowania stosowane w fabrykach, a także w elektrowniach. Każdy, kto zdoła przejąć kontrolę nad tymi systemami, może zniszczyć części infrastruktury krytycznej kraju.

Najbardziej znanym i notorycznym zastosowaniem tego typu ataku było opracowanie Stuxneta, robaka komputerowego, którego istnienie odkryto w czerwcu 2010 roku. Wirus został opracowany wspólnie przez amerykańskie i izraelskie agencje wywiadowcze w celu sabotowania irańskiego programu nuklearnego i zakończył się sukcesem.

Krajowy program nuklearny został cofnięty o wiele lat wstecz po tym, jak Stuxnet zainfekował sterownik SCADA stosowany w irańskich zakładach wzbogacania uranu w Natanz, przez co nawet 1000 wirówek stało się bezużytecznych.

Specjalna jednostka NSA posiada własny dział rozwoju, w którym opracowywane i testowane są nowe technologie. W tym dziale można znaleźć prawdziwych majsterkowiczów, a ich pomysłowość w znajdowaniu sposobów na infiltrację innych sieci, komputerów i smartfonów przywołuje na myśl nowoczesne spojrzenie na Q, legendarnego wynalazcę gadżetów z filmów o Jamesie Bondzie.

Zabawa kosztem Microsoftu

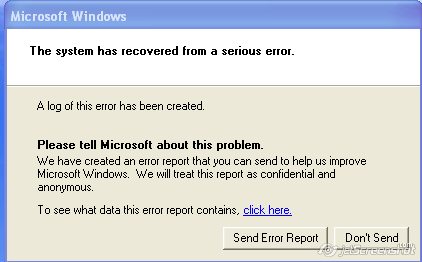

Jednym z przykładów kreatywności z jaką pracownicy TAO podchodzą do swojej pracy, jest stosowana przez nich metoda hakowania, która wykorzystuje podatność systemu Windows Microsoftu na błędy.

Każdy użytkownik systemu operacyjnego zna irytujące okno, które czasami pojawia się na ekranie po wykryciu problemu wewnętrznego, czyli automatyczny komunikat proszący użytkownika o zgłoszenie błędu producentowi i ponowne uruchomienie programu. Te raporty o awariach dają specjalistom TAO okazję do szpiegowania komputerów.

Kiedy TAO wybiera komputer gdzieś na świecie jako cel i wprowadza jego unikalne identyfikatory (na przykład adres IP) do odpowiedniej bazy danych, agenci wywiadu są następnie automatycznie powiadamiani za każdym razem, gdy system operacyjny tego komputera ulegnie awarii, a jego użytkownik otrzyma komunikat monit o zgłoszenie problemu firmie Microsoft.

Tajna wewnętrzna prezentacja ujawnia, że potężne narzędzie szpiegowskie nazywa się XKeyscore i służy NSA do wysyłania raportów o awariach, ale nie tylko.

Zautomatyzowane raporty o awariach to sprytny sposób na uzyskanie „biernego dostępu” do maszyny ofiary. Dostęp pasywny oznacza, że początkowo przechwytywane i zapisywane są tylko dane, które komputer wysyła do Internetu, ale sam komputer nie jest jeszcze zdalnie „zarządzany”.

Jednak nawet ten pasywny dostęp do komunikatów o błędach zapewnia cenny wgląd w problemy z komputerem docelowej osoby, a tym samym informacje o lukach w zabezpieczeniach, które można wykorzystać do umieszczenia złośliwego oprogramowania lub oprogramowania szpiegującego na komputerze nieświadomej ofiary.

Chociaż metoda ta wydaje się mieć niewielkie znaczenie w praktyce, agenci NSA nadal wydają się ją lubić, ponieważ pozwala im się trochę pośmiać kosztem giganta oprogramowania z Seattle. Na jednej z wewnętrznych grafik zastąpili tekst oryginalnego komunikatu o błędzie Microsoftu własnym tekstem: „Te informacje mogą zostać przechwycone przez obcy system podpisów w celu zebrania szczegółowych informacji i lepszego wykorzystania twojej maszyny”.

Jednym z kluczowych zadań hakerów jest ofensywna infiltracja komputerów docelowych za pomocą tzw. implantów lub dużej liczby trojanów. Nadali swoim narzędziom szpiegowskim znane pseudonimy, takie jak „ANGRY NEIGHBOR”, „HOWLERMONKEY” czy „WATERWITCH”.

Nazwy te mogą brzmieć uroczo, ale narzędzia, które opisują, są zarówno agresywne, jak i skuteczne.

Rosnące wyrafinowanie

Jeszcze kilka lat temu agenci NSA polegali na tych samych metodach, jakie stosują cyberprzestępcy, aby wprowadzić backdoory na komputery. Wysyłali e-maile z atakami ukierunkowanymi pod przykrywką spamu, zawierające linki kierujące użytkowników do witryn zainfekowanych wirusami.

Mając wystarczającą wiedzę na temat luk w zabezpieczeniach przeglądarki internetowej – na przykład przeglądarka Microsoftu Internet Explorer była szczególnie popularna wśród hakerów NSA – aby umieścić złośliwe oprogramowanie NSA na komputerze danej osoby, wystarczy otworzyć stronę internetową, która została specjalnie zaprojektowane, aby naruszyć bezpieczeństwo komputera użytkownika. Spam ma jednak jedną zasadniczą wadę: rzadko kiedy działa.

Niemniej jednak TAO radykalnie ulepszyło narzędzia, którymi dysponuje. Zawiera wyrafinowany zestaw narzędzi znany wewnętrznie pod nazwą „QUANTUMTHEORY”. „Niektóre misje QUANTUM charakteryzują się skutecznością sięgającą 80%, podczas gdy spam stanowi mniej niż 1%” – jak można było przeczytać we wewnętrznej prezentacji NSA.

Obszerna wewnętrzna prezentacja zatytułowana „QUANTUM CAPABILITIES”, jako cel wymienia praktycznie każdego popularnego dostawcę usług internetowych, w tym Facebook, Yahoo, X i YouTube. „NSA QUANTUM odnosi największe sukcesy w walce z Yahoo, Facebookiem i statycznymi adresami IP” – stwierdza. W prezentacji zauważono także, że NSA nie była w stanie zastosować tej metody do targetowania użytkowników usług Google. Najwyraźniej może tego dokonać jedynie brytyjski wywiad GCHQ, który pozyskał od NSA narzędzia QUANTUM.

Ulubionym narzędziem hakerów służb wywiadowczych jest „QUANTUMINSERT”. Pracownicy GCHQ wykorzystali tę metodę do ataku na komputery pracowników belgijskiej firmy telekomunikacyjnej Belgacom, będącej częściowo własnością rządu, w celu wykorzystania ich komputerów do jeszcze większej penetracji sieci firmy.

Tymczasem NSA wykorzystała tę samą technologię, aby obrać za cel wysokich rangą członków Organizacji Krajów Eksportujących Ropę Naftową (OPEC) w siedzibie tej organizacji w Wiedniu. W obu przypadkach transatlantyckie konsorcjum szpiegowskie uzyskało dzięki tym narzędziom nieograniczony dostęp do cennych danych gospodarczych.

Sieć cieni NSA

Metoda wstawiania i inne warianty QUANTUM są ściśle powiązane z siecią cieni obsługiwaną przez NSA obok Internetu, z własną, dobrze ukrytą infrastrukturą złożoną z „ukrytych” routerów i serwerów. Wygląda na to, że NSA włącza również routery i serwery z sieci innych niż NSA do swojej tajnej sieci, infekując te sieci „implantami”, które następnie umożliwiają hakerom rządowym zdalne kontrolowanie komputerów.

W ten sposób wywiad stara się identyfikować i śledzić swoje cele na podstawie ich cyfrowych śladów. Identyfikatory te mogą obejmować określone adresy e-mail lub pliki cookie witryny ustawione na komputerze danej osoby.

Oczywiście plik cookie nie identyfikuje automatycznie osoby, ale może to zrobić, jeśli zawiera dodatkowe informacje, takie jak adres e-mail. W takim przypadku plik cookie staje się czymś w rodzaju internetowego odpowiednika odcisku palca.

Wyścig pomiędzy serwerami

Gdy zespoły TAO zgromadzą wystarczające dane na temat zwyczajów swoich celów, mogą przejść do trybu ataku, programując systemy QUANTUM tak, aby wykonywały tę pracę w sposób w dużej mierze zautomatyzowany.

Jeśli pakiet danych zawierający adres e-mail lub plik cookie celu przejdzie przez kabel lub router monitorowany przez NSA, system uruchomi alarm. Określa do której strony docelowej próbuje uzyskać dostęp, a następnie aktywuje jeden z tajnych serwerów wywiadu, znany pod kryptonimem FOXACID.

Serwer NSA zmusza użytkownika do łączenia się z tajnymi systemami NSA zamiast z zamierzonymi stronami. W przypadku inżynierów Belgacom zamiast dotrzeć do strony LinkedIn, którą faktycznie próbowali odwiedzić, zostali również przekierowani na serwery FOXACID znajdujące się w sieci NSA. Niewykryta przez użytkownika zmanipulowana strona przeniosła złośliwe oprogramowanie, które zostało już specjalnie dostosowane do luk w zabezpieczeniach komputera osoby obserwowanej.

Technika ta może dosłownie oznaczać wyścig między serwerami, opisany w żargonie agencji wywiadowczych takimi zwrotami jak: „Poczekaj, aż klient zainicjuje nowe połączenie”, „Strzelaj!” i „Mam nadzieję pobić reakcję serwera na klienta”.

Jak w przypadku każdej konkurencji, czasami narzędzia nadzoru tajnej sieci są „zbyt wolne, aby wygrać wyścig”. Często jednak okazują się skuteczne. Według jednego z wewnętrznych dokumentów, backdoory z QUANTUMINSERT, zwłaszcza w połączeniu z LinkedIn, miały ponad 50% skuteczności.

Podsłuchiwanie podmorskich światłowodów

Jednocześnie nie jest w żadnym wypadku prawdą stwierdzenie, że NSA skupia się wyłącznie na wybranych osobach. Jeszcze większe zainteresowanie budzą całe sieci i dostawcy internetu, np. kable światłowodowe, które kierują dużą część światowego ruchu internetowego po dnie oceanów.

Jeden z dokumentów oznaczonych jako „ściśle tajne” i „nie dla obcokrajowców” opisuje sukces NSA w szpiegowaniu systemu kablowego „SEA-ME-WE-4”. Ta potężna podwodna wiązka kabli łączy Europę z Afryką Północną i państwami Zatoki Perskiej, a następnie biegnie dalej przez Pakistan i Indie, aż do Malezji i Tajlandii.

System kablowy ma swój początek w południowej Francji, niedaleko Marsylii. Wśród spółek posiadających udziały w tej spółce są France Telecom, obecnie znana jako Orange i nadal częściowo będąca własnością rządu, oraz Telecom Italia Sparkle.

W dokumencie z dumą ogłaszono, że 13 lutego 2013 r. TAO „pomyślnie zebrało informacje dotyczące zarządzania siecią dla podmorskich systemów kablowych SEA-Me-We (SMW-4)”. Dzięki „operacji maskarady witryny internetowej” agencji udało się „uzyskać dostęp do wewnętrznej sieci konsorcjum i zebrać informacje o sieci warstwy 2, które pokazują mapowanie obwodów dla znacznych części sieci dla klientów”.

Wygląda na to, że hakerom rządowym po raz kolejny udało się to osiągnąć, stosując metodę QUANTUMINSERT.

Z dokumentu wynika, że zespół TAO włamał się do intranetu konsorcjum operatorów i skopiował przechowywane tam dokumenty dotyczące infrastruktury technicznej. Ale to był dopiero pierwszy krok. „W przyszłości planowanych jest więcej operacji mających na celu zebranie większej ilości informacji o tym i innych systemach kablowych” – jak można było dowiedzieć się z raportu TAO.

Jednak liczne wewnętrzne informacje o udanych atakach, takich jak ten na operatora podmorskiej sieci kablowej, nie są jedynymi czynnikami wyróżniającymi TAO w NSA. W przeciwieństwie do większości operacji NSA, przedsięwzięcia TAO często wymagają fizycznego dostępu do celów. W końcu konieczne może być bezpośrednie uzyskanie dostępu do stacji transmisji w sieci komórkowej, zanim będzie można rozpocząć korzystanie z dostarczanych przez nią informacji cyfrowych.

Tradycje szpiegowskie wciąż żywe

Aby przeprowadzić tego typu operacje NSA współpracuje z innymi agencjami wywiadowczymi, takimi jak CIA i FBI, które z kolei utrzymują na miejscu informatorów, którzy są gotowi pomóc w przypadku wrażliwych misji.

Dzięki temu TAO może atakować nawet izolowane sieci, które nie są połączone z Internetem. W razie potrzeby FBI może nawet udostępnić odrzutowiec należący do agencji, aby przewieźć hakerów-agentów. Dzięki temu dotrą do celu we właściwym czasie i mogą pomóc im ponownie zniknąć niezauważeni już po pół godzinie pracy.

Agencja NSA twierdzi, że „operacje dostępu dostosowanego do potrzeb to wyjątkowy atut narodowy, który stanowi pierwszą linię frontu, umożliwiając NSA obronę narodu i jego sojuszników”. W oświadczeniu dodano, że „praca TAO koncentruje się na wykorzystaniu sieci komputerowych do celów gromadzenia zagranicznych danych wywiadowczych”. Urzędnicy oświadczyli, że nie będą omawiać konkretnych zarzutów dotyczących misji TAO.

Czasami wydaje się, że najnowocześniejsi szpiedzy świata są tak samo zależni od konwencjonalnych metod rozpoznania, jak ich poprzednicy.

Weźmy na przykład sytuację, w której przechwytują dostawy ze sklepów internetowych. Jeśli na przykład docelowa osoba, agencja lub firma zamówi nowy komputer lub powiązane akcesoria, TAO może skierować dostawę do swoich własnych tajnych warsztatów!

NSA nazywa tę metodę zakazem. Na tych tak zwanych „stacjach ładowania” agenci ostrożnie otwierają przesyłki, aby zainstalować złośliwe oprogramowanie lub nawet zainstalować komponenty sprzętowe, które mogą zapewnić agencjom wywiadowczym dostęp do backdoora. Wszystkie kolejne kroki można następnie wykonać w zaciszu biura NSA.

Akcje z przechwytywaniem zamówień internetowych należą do „najbardziej produktywnych operacji” prowadzonych przez hakerów NSA, jak entuzjastycznie opisuje jeden z ściśle tajnych dokumentów. Metoda ta, umożliwia TAO uzyskanie dostępu do sieci „na całym świecie”.

Nawet w epoce Internetu niektóre tradycyjne metody szpiegowskie są nadal aktualne.